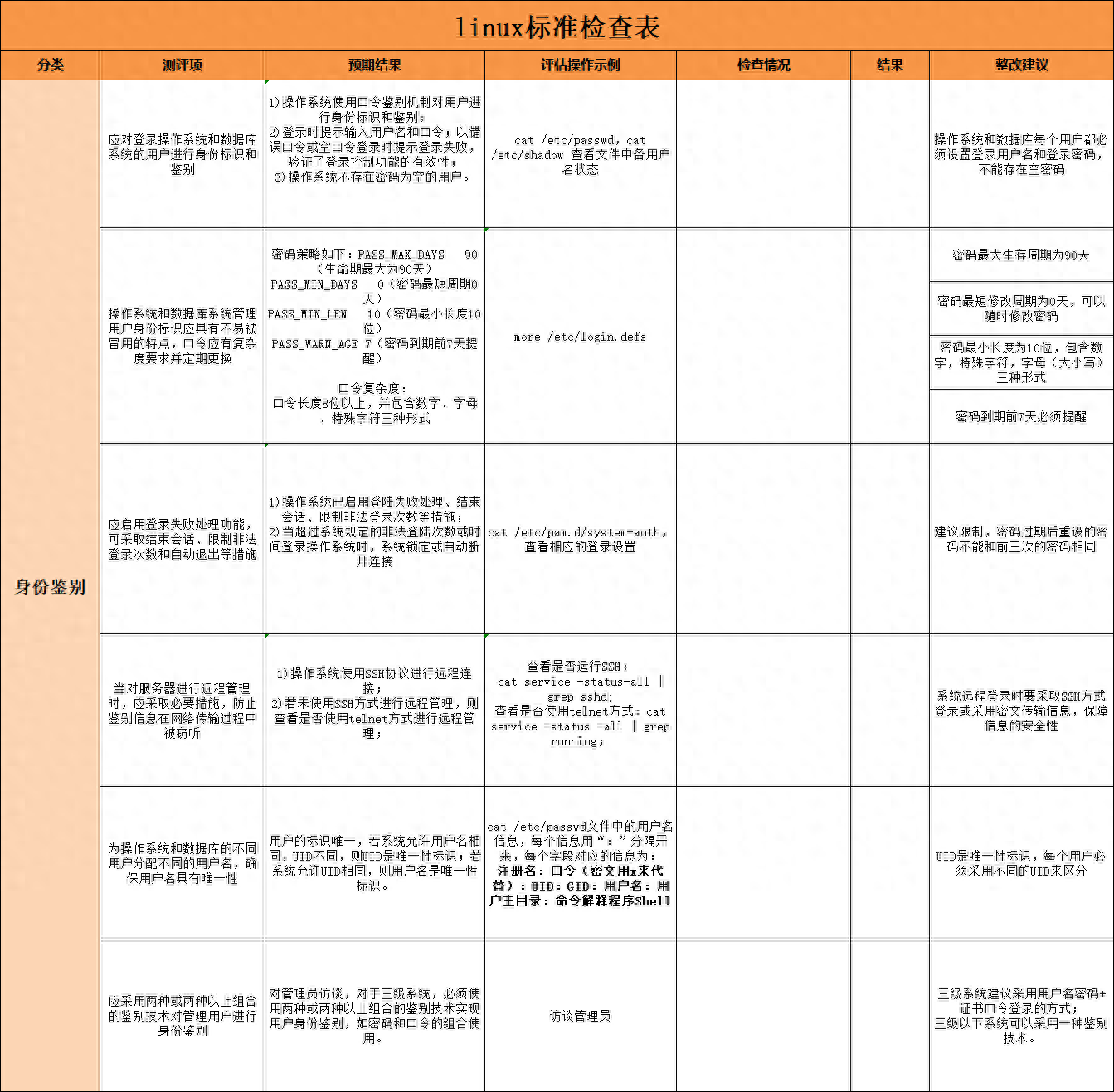

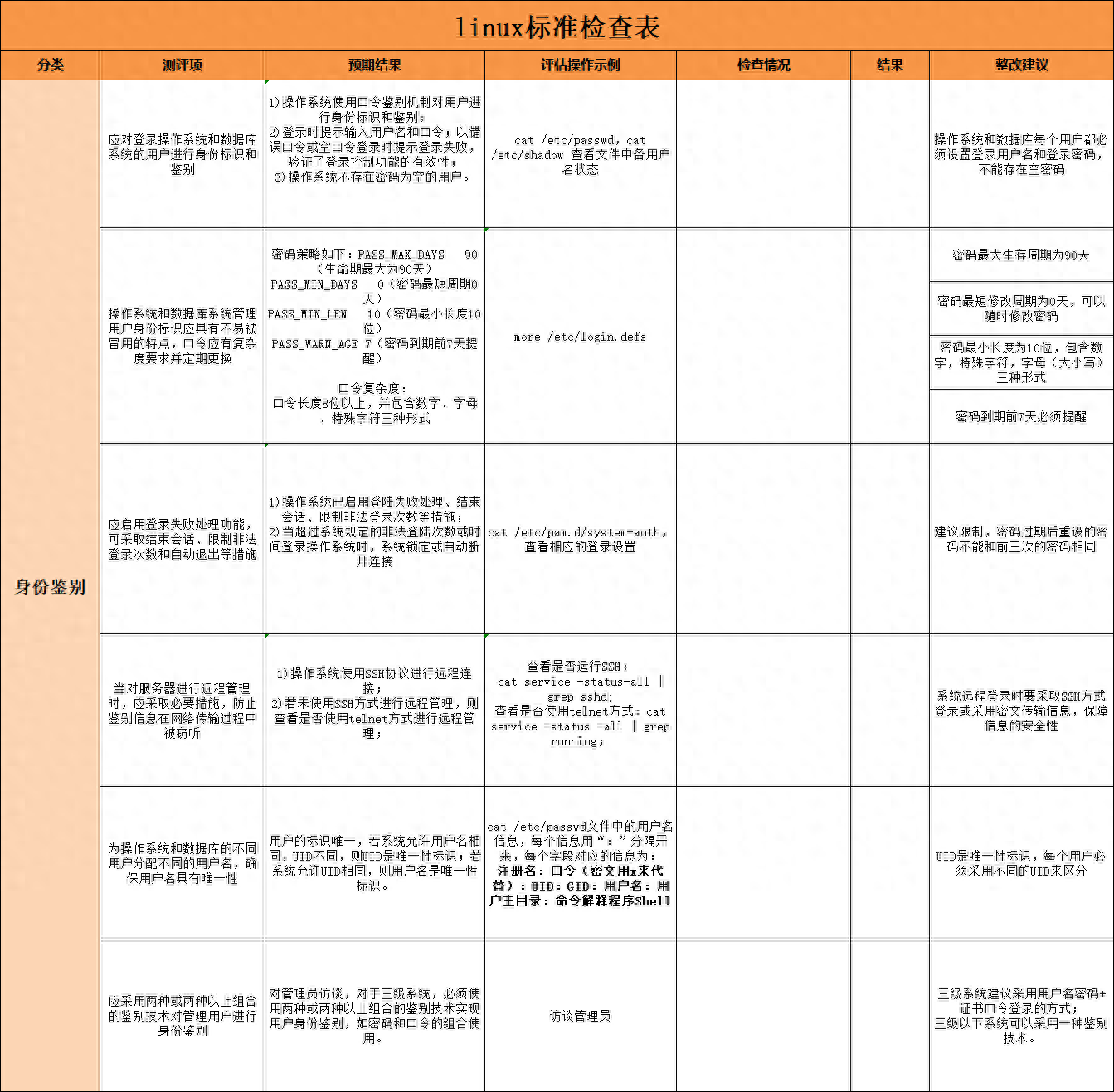

linux标准检查表 |

分类 | 测评项 | 预期结果 | 评估操作示例 | 整改建议 |

|

身份鉴别 | 应对登录操作系统和数据库系统的用户进行身份标识和鉴别 | 1)操作系统使用口令鉴别机制对用户进行身份标识和鉴别;

2)登录时提示输入用户名和口令;以错误口令或空口令登录时提示登录失败,验证了登录控制功能的有效性;

3)操作系统不存在密码为空的用户。 | cat /etc/passwd,cat /etc/shadow 查看文件中各用户名状态 | 操作系统和数据库每个用户都必须设置登录用户名和登录密码,不能存在空密码 |

操作系统和数据库系统管理用户身份标识应具有不易被冒用的特点,口令应有复杂度要求并定期更换 | 密码策略如下:PASS_MAX_DAYS 90(生命期最大为90天)

PASS_MIN_DAYS 0(密码最短周期0天)

PASS_MIN_LEN 10(密码最小长度10位)

PASS_WARN_AGE 7(密码到期前7天提醒)

口令复杂度:

口令长度8位以上,并包含数字、字母、特殊字符三种形式 | more /etc/login.defs | 密码最大生存周期为90天 |

密码最短修改周期为0天,可以随时修改密码 |

密码最小长度为10位,包含数字,特殊字符,字母(大小写)三种形式 |

密码到期前7天必须提醒 |

应启用登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施 | 1)操作系统已启用登陆失败处理、结束会话、限制非法登录次数等措施;

2)当超过系统规定的非法登陆次数或时间登录操作系统时,系统锁定或自动断开连接 | cat /etc/pam.d/system-auth,查看相应的登录设置 | 建议限制,密码过期后重设的密码不能和前三次的密码相同 |

当对服务器进行远程管理时,应采取必要措施,防止鉴别信息在网络传输过程中被窃听 | 1)操作系统使用SSH协议进行远程连接;

2)若未使用SSH方式进行远程管理,则查看是否使用telnet方式进行远程管理; | 查看是否运行SSH:

cat service -status-all | grep sshd;

查看是否使用telnet方式:cat service -status -all | grep running; | 系统远程登录时要采取SSH方式登录或采用密文传输信息,保障信息的安全性 |

为操作系统和数据库的不同用户分配不同的用户名,确保用户名具有唯一性 | 用户的标识唯一,若系统允许用户名相同,UID不同,则UID是唯一性标识;若系统允许UID相同,则用户名是唯一性标识。 | cat /etc/passwd文件中的用户名信息,每个信息用“:”分隔开来,每个字段对应的信息为:

注册名:口令(密文用x来代替):UID:GID:用户名:用户主目录:命令解释程序Shell | UID是唯一性标识,每个用户必须采用不同的UID来区分 |

应采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别 | 对管理员访谈,对于三级系统,必须使用两种或两种以上组合的鉴别技术实现用户身份鉴别,如密码和口令的组合使用。 | 访谈管理员 | 三级系统建议采用用户名密码+证书口令登录的方式;

三级以下系统可以采用一种鉴别技术。 |

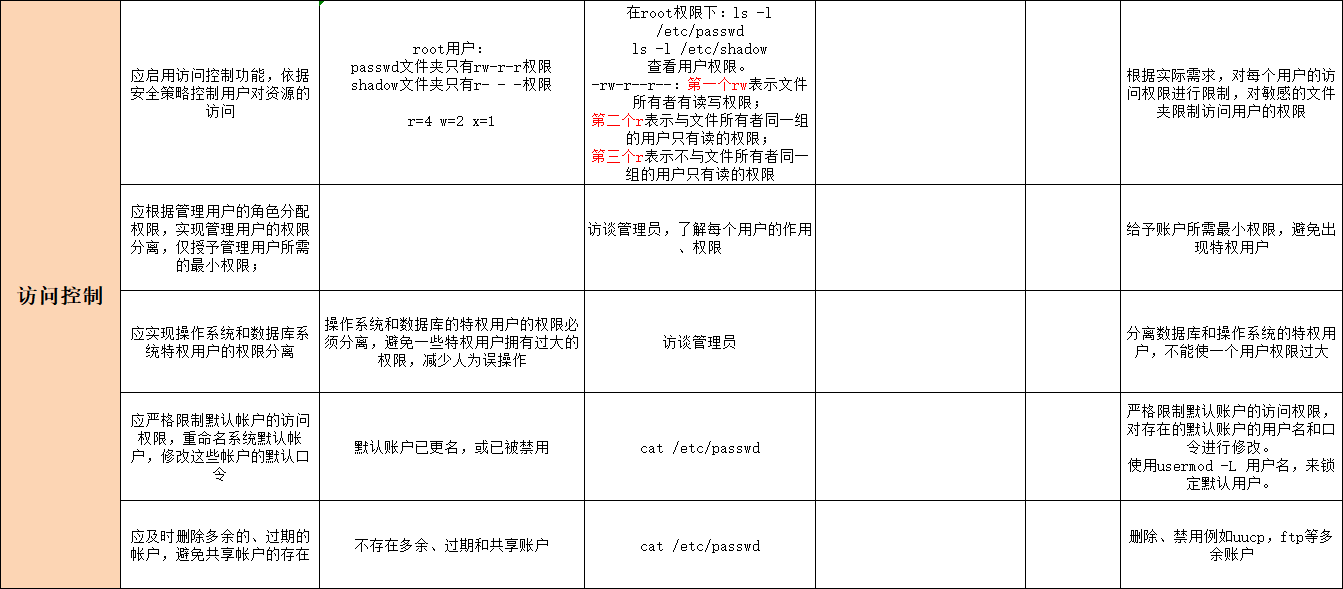

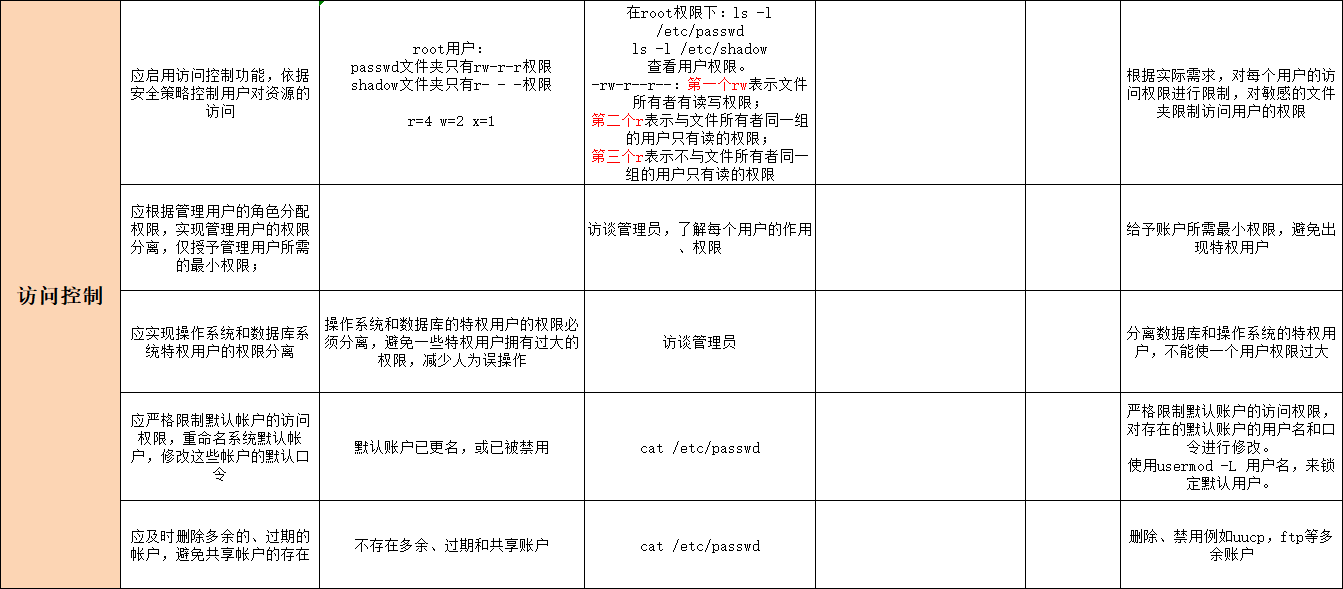

访问控制 | 应启用访问控制功能,依据安全策略控制用户对资源的访问 | root用户:

passwd文件夹只有rw-r-r权限

shadow文件夹只有r- - -权限

r=4 w=2 x=1 | 在root权限下:ls -l /etc/passwd

ls -l /etc/shadow

查看用户权限。

-rw-r--r--:第一个rw表示文件所有者有读写权限;

第二个r表示与文件所有者同一组的用户只有读的权限;

第三个r表示不与文件所有者同一组的用户只有读的权限 | 根据实际需求,对每个用户的访问权限进行限制,对敏感的文件夹限制访问用户的权限 |

应根据管理用户的角色分配权限,实现管理用户的权限分离,仅授予管理用户所需的最小权限; |

| 访谈管理员,了解每个用户的作用、权限 | 给予账户所需最小权限,避免出现特权用户 |

应实现操作系统和数据库系统特权用户的权限分离 | 操作系统和数据库的特权用户的权限必须分离,避免一些特权用户拥有过大的权限,减少人为误操作 | 访谈管理员 | 分离数据库和操作系统的特权用户,不能使一个用户权限过大 |

应严格限制默认帐户的访问权限,重命名系统默认帐户,修改这些帐户的默认口令 | 默认账户已更名,或已被禁用 | cat /etc/passwd | 严格限制默认账户的访问权限,对存在的默认账户的用户名和口令进行修改。

使用usermod -L 用户名,来锁定默认用户。 |

应及时删除多余的、过期的帐户,避免共享帐户的存在 | 不存在多余、过期和共享账户 | cat /etc/passwd | 删除、禁用例如uucp,ftp等多余账户 |

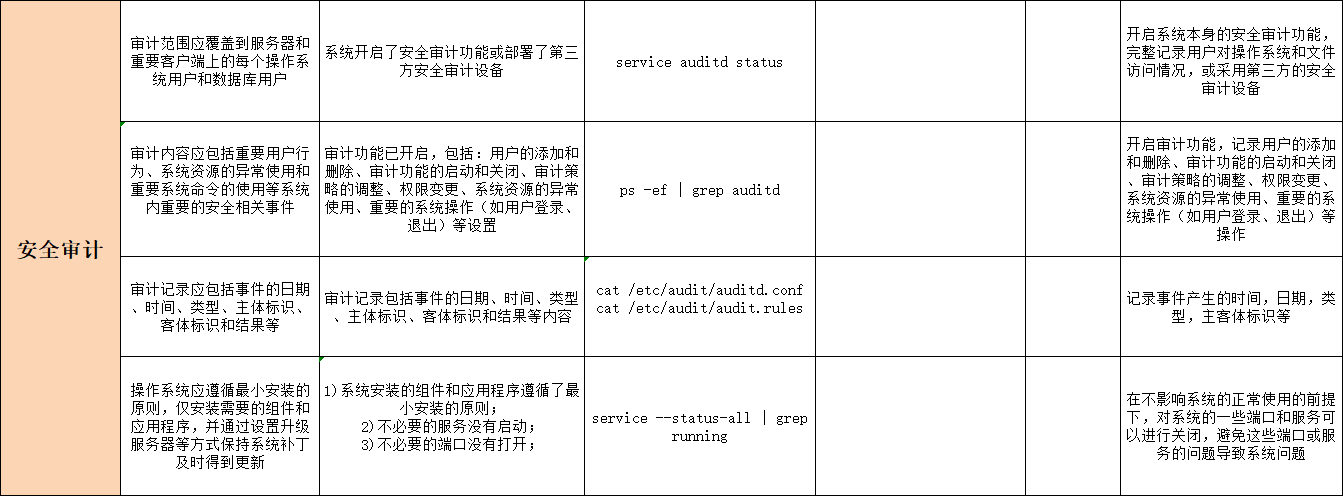

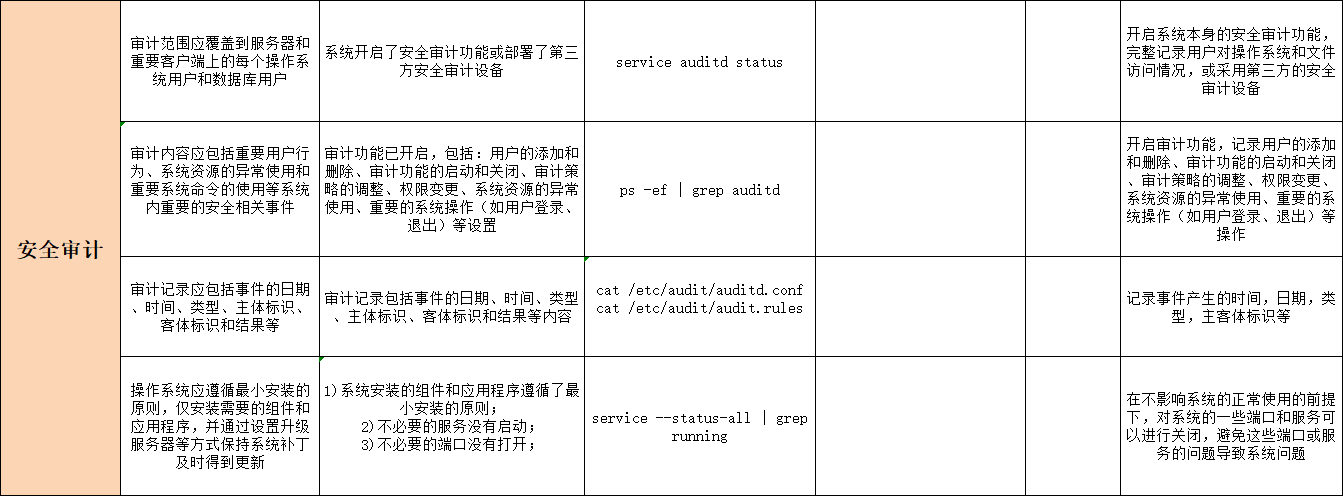

安全审计 | 审计范围应覆盖到服务器和重要客户端上的每个操作系统用户和数据库用户 | 系统开启了安全审计功能或部署了第三方安全审计设备 | service auditd status | 开启系统本身的安全审计功能,完整记录用户对操作系统和文件访问情况,或采用第三方的安全审计设备 |

审计内容应包括重要用户行为、系统资源的异常使用和重要系统命令的使用等系统内重要的安全相关事件 | 审计功能已开启,包括:用户的添加和删除、审计功能的启动和关闭、审计策略的调整、权限变更、系统资源的异常使用、重要的系统操作(如用户登录、退出)等设置 | ps -ef | grep auditd | 开启审计功能,记录用户的添加和删除、审计功能的启动和关闭、审计策略的调整、权限变更、系统资源的异常使用、重要的系统操作(如用户登录、退出)等操作 |

审计记录应包括事件的日期、时间、类型、主体标识、客体标识和结果等 | 审计记录包括事件的日期、时间、类型、主体标识、客体标识和结果等内容 | cat /etc/audit/auditd.conf

cat /etc/audit/audit.rules | 记录事件产生的时间,日期,类型,主客体标识等 |

操作系统应遵循最小安装的原则,仅安装需要的组件和应用程序,并通过设置升级服务器等方式保持系统补丁及时得到更新 | 1)系统安装的组件和应用程序遵循了最小安装的原则;

2)不必要的服务没有启动;

3)不必要的端口没有打开; | service --status-all | grep running | 在不影响系统的正常使用的前提下,对系统的一些端口和服务可以进行关闭,避免这些端口或服务的问题导致系统问题 |

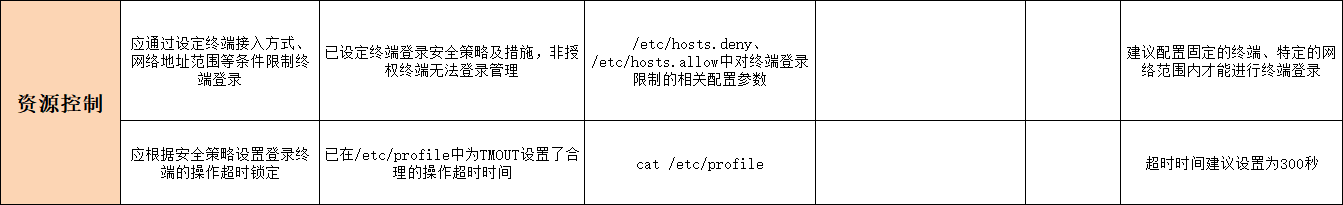

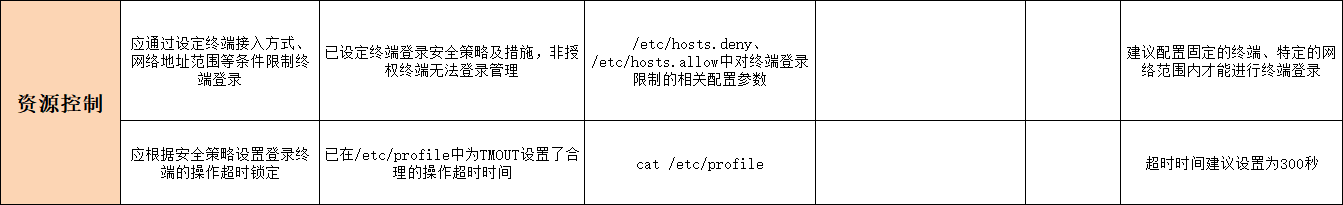

资源控制 | 应通过设定终端接入方式、网络地址范围等条件限制终端登录 | 已设定终端登录安全策略及措施,非授权终端无法登录管理 | /etc/hosts.deny、/etc/hosts.allow中对终端登录限制的相关配置参数 | 建议配置固定的终端、特定的网络范围内才能进行终端登录 |

应根据安全策略设置登录终端的操作超时锁定 | 已在/etc/profile中为TMOUT设置了合理的操作超时时间 | cat /etc/profile | 超时时间建议设置为300秒 |