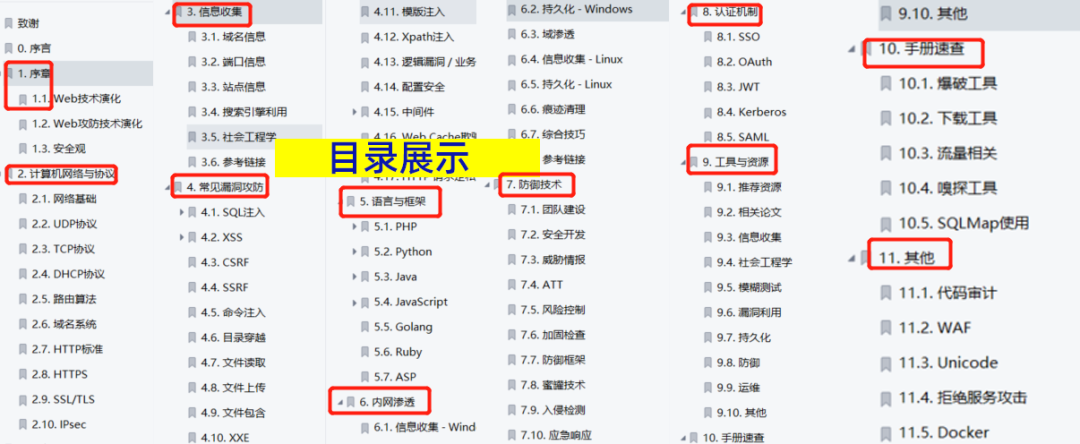

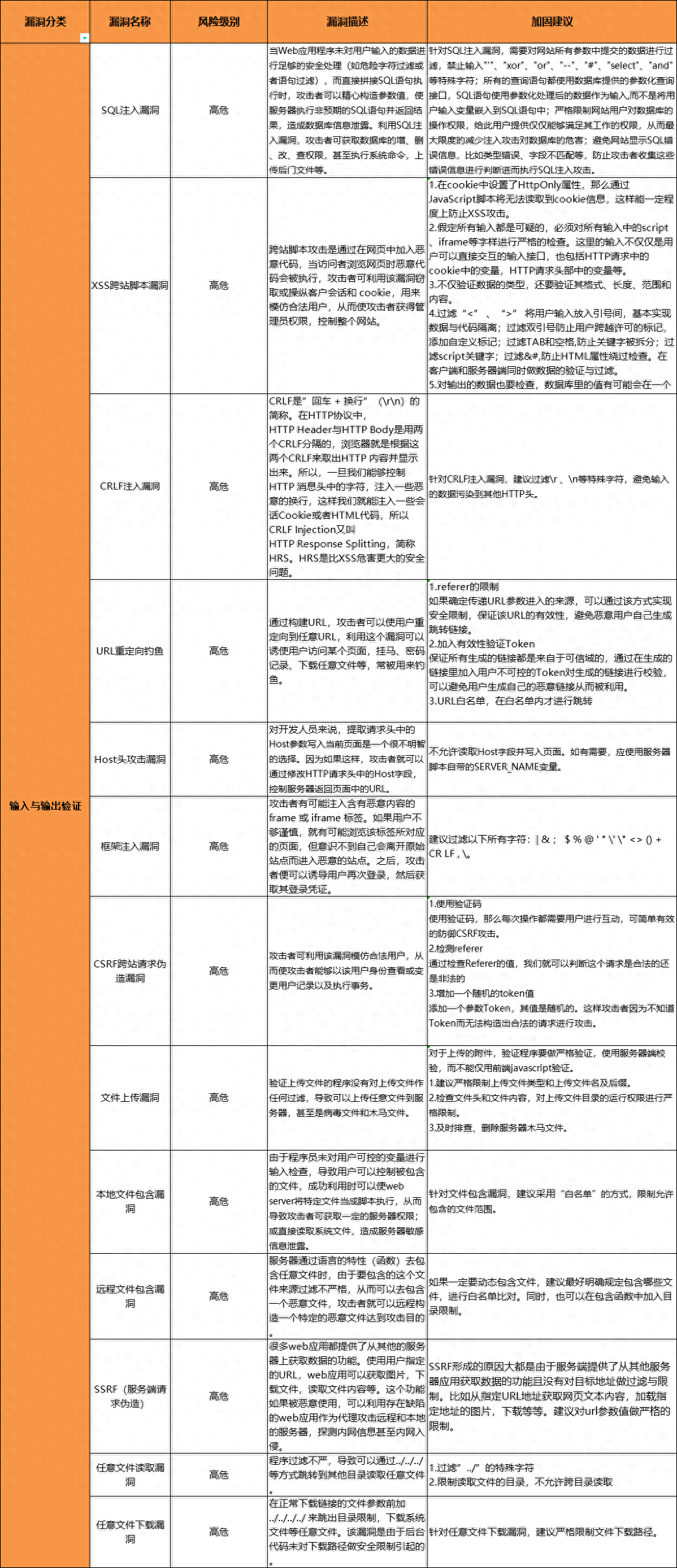

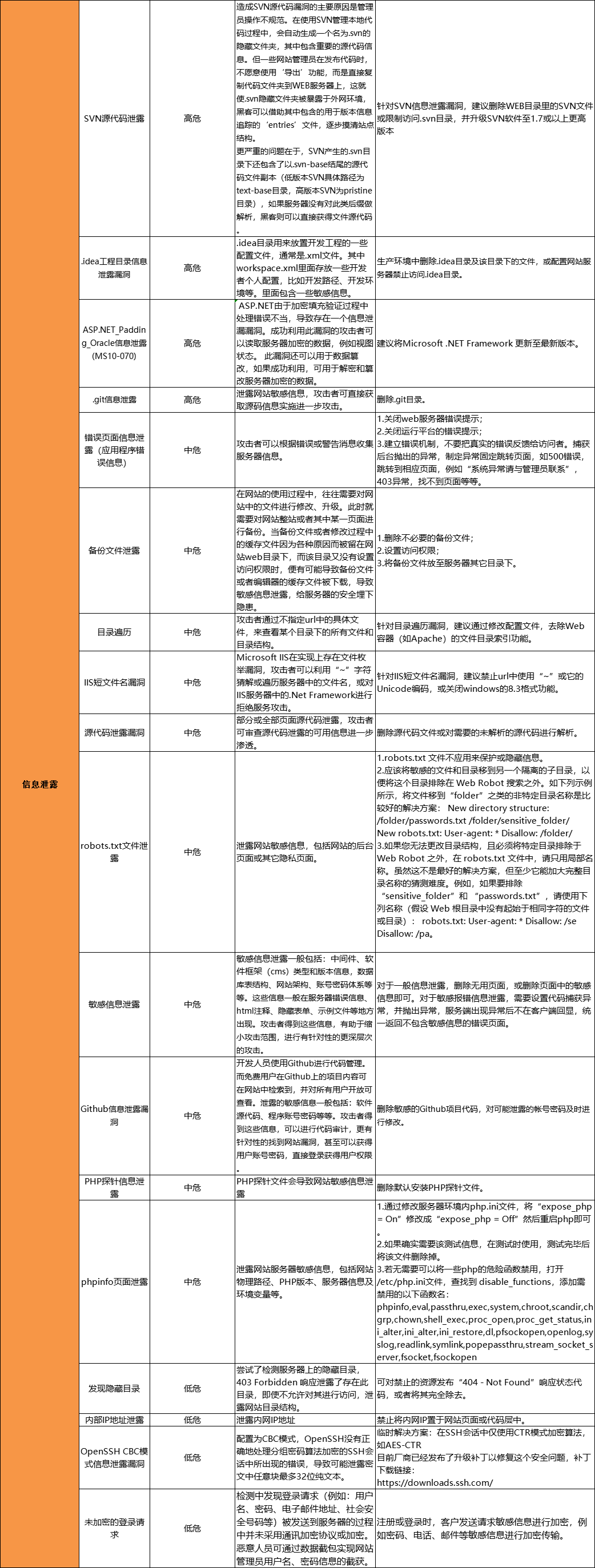

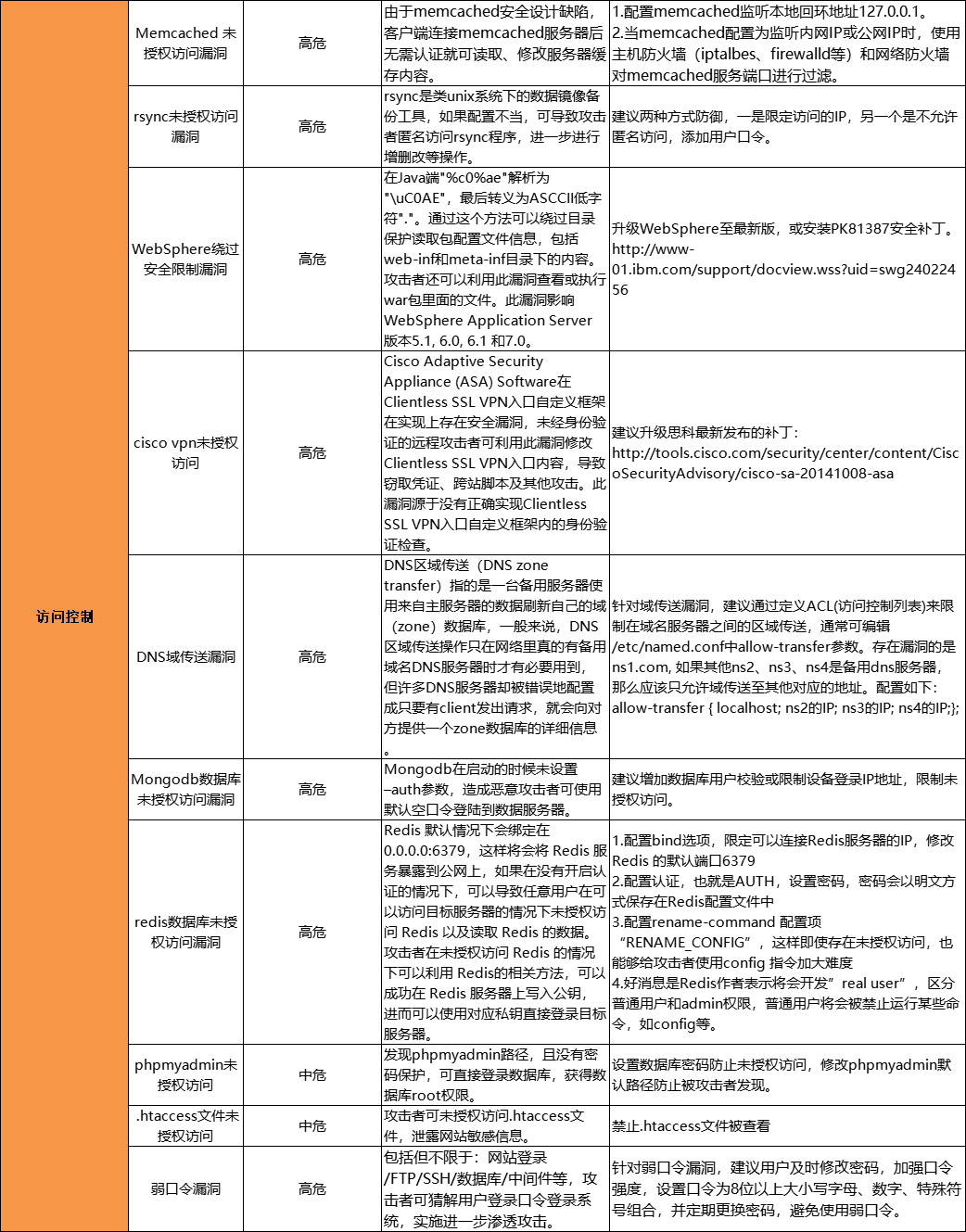

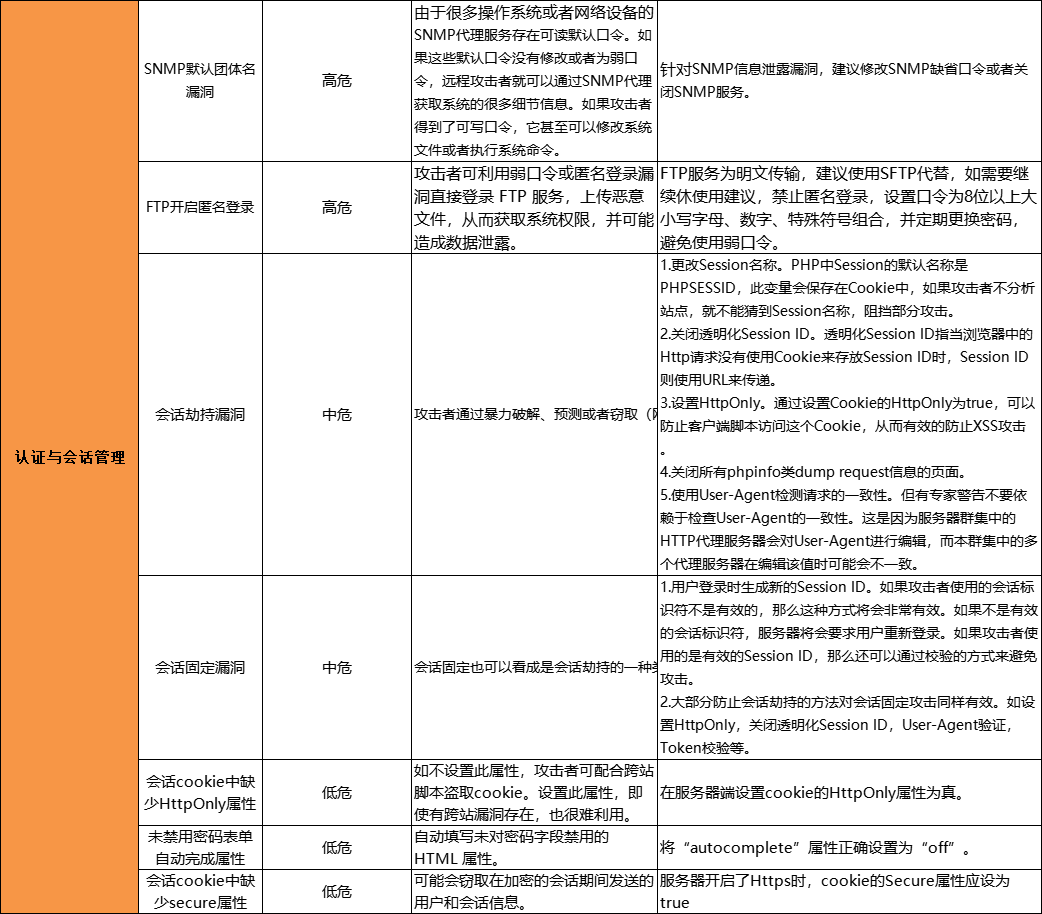

WEB系统漏洞合集及漏洞描述、加固建议:

1、输入与输出验证

2、信息泄露

3、访问控制

4、认证与会话管理

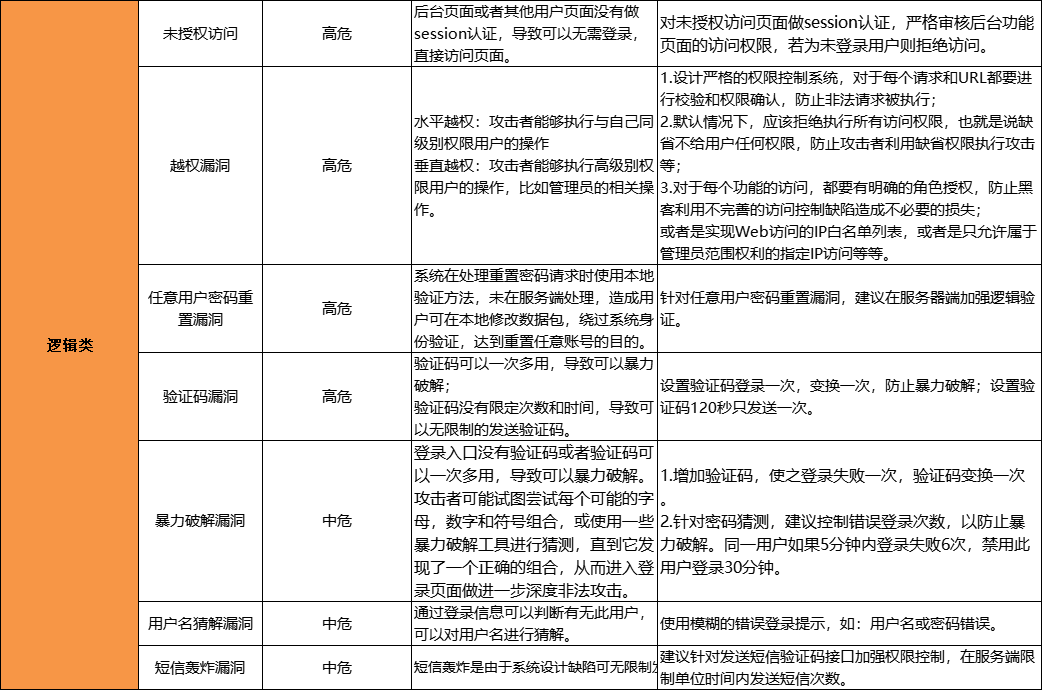

5、逻辑类

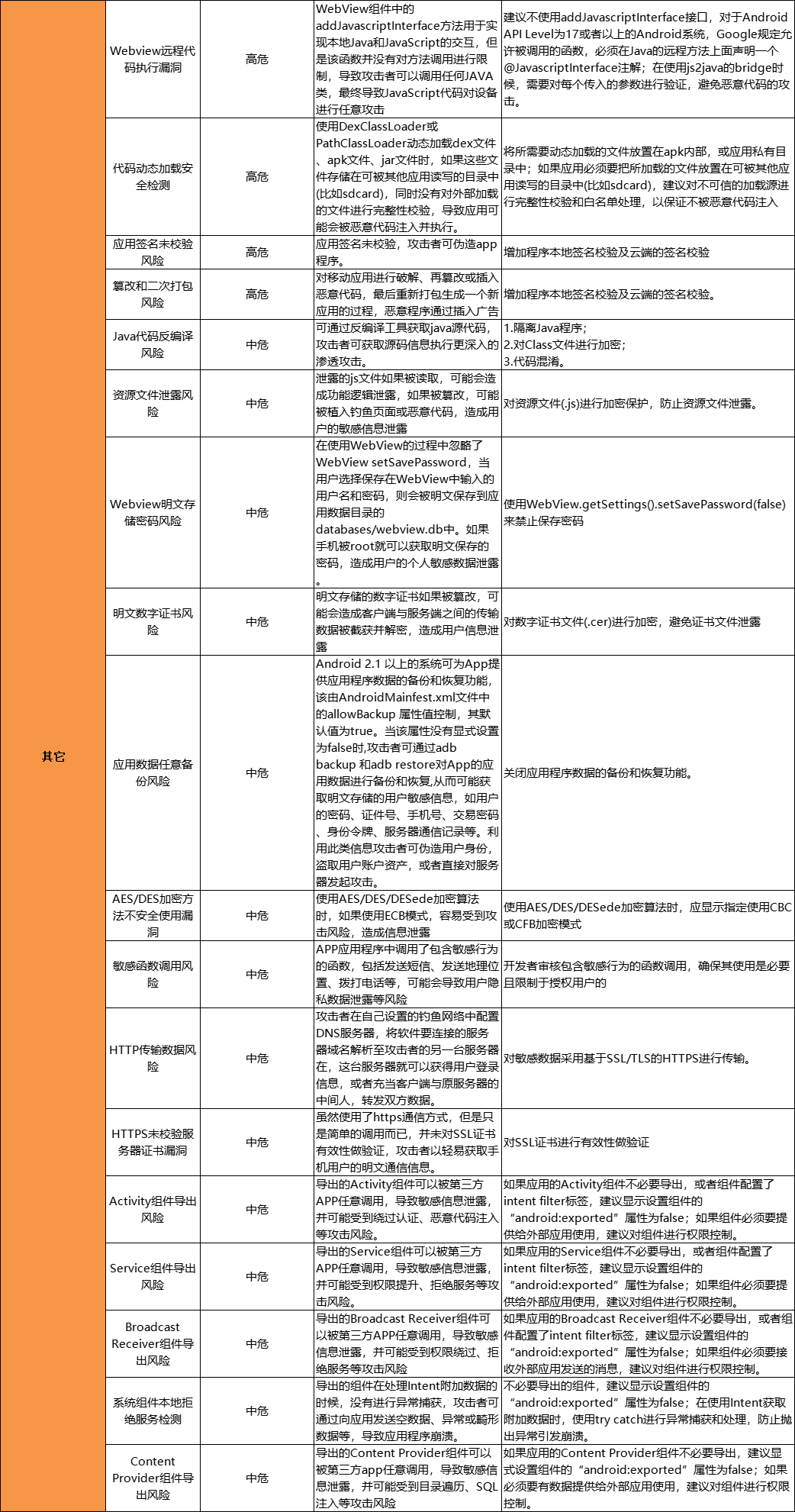

6、其它

1、输入与输出验证

2、信息泄露

3、访问控制

4、认证与会话管理

5、逻辑类

6、其它

上篇:

《软件产品安全开发指南》

下篇:

运维巡检-Linux标准检查表

1 智能目标检测:用 Rust + dora-rs + yolo 构建“机器之眼” 2 网络故障秒排指南:10 个实战命令从入门到精通 3 男人若想发大财,就莫要去打工,我推荐做这二十件事。 4 运维必备:掌握这3个存储技术 5 2025 年最适合小白的 Python 入门学习路线全解析 6 win11 连接共享打印机报错:0x00000040 或者 .709或者 .11... 7 7大热门Agent框架盘点:助你轻松构建多智能体AI应用 8 IT运维服务方案V3.0【拿来即用】 9 小红书爆款神器上线!讯飞绘文首发“轻图文”功能 10 Thumoon:Python图像处理的高效利器,快速上手指南 11 从 0 到 1:使用 Loki + Promtail + Grafana 搭建日... 12 2025,务必开始让ai软件为你打工