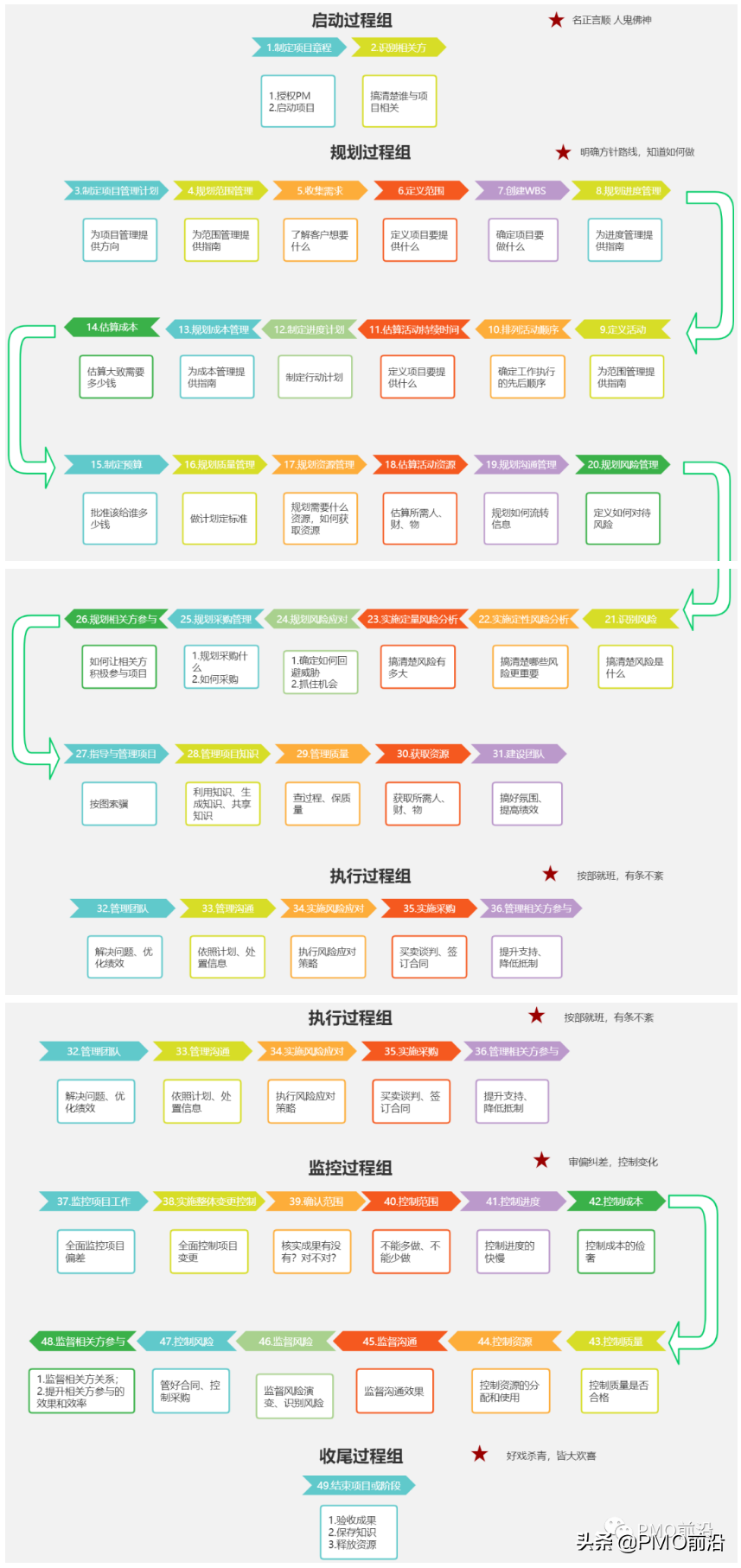

【防火墙】IPSec VPN配置指南

VPN功能的实用性毋庸置疑,公司总部与分部之间搭建安全隧道来实现内网资源的安全共享等需求都可以通过VPN来实现。与路由器配置方法的不同之处在于防火墙不仅需要进行VPN相关配置,还需要开放VPN相关的安全策略。

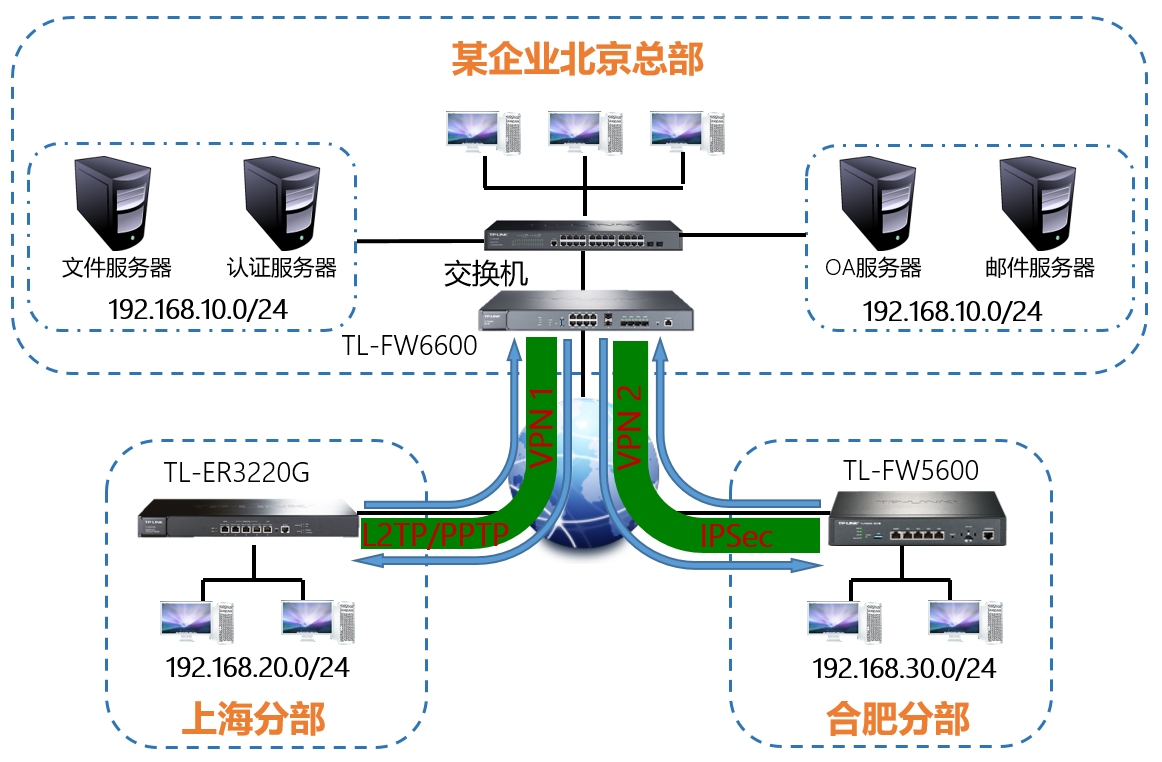

通过防火墙的VPN功能,在公司总部与分部之间搭建安全隧道,实现总部与分部的内网资源的安全共享,拓扑图如下所示:

设置方法

防火墙在使用设备本身的某个功能时,首先要开启对应功能,其次是考虑下该功能要实现所需要开放的服务或者权限,以VPN为例,在设置好VPN以后需要开放的服务或权限包括:允许外网设备与防火墙建立VPN、允许外网访问内网服务器、允许外网通过防火墙进行代理上网等,具体配置方法如下文所示。

1. “网络”-“IPSec”,设置开启对应接口的IPSec安全策略,对端网关可以填写对端的IP地址或域名,作为响应者的时候可以将对端网关设为“0.0.0.0”,表示对端地址可以任意,绑定要对接VPN的上网接口,本地子网和对端子网范围都是按照实际需求填写,填写预共享密钥(对端也必须填写完全相同的密钥);高级设置内容主要包含了协商的两个阶段的参数,可根据实际需求和对端设备情况填写。

2. “对象”-“服务”-“服务组”,设置VPN服务组并绑定已内置的VPN相关服务,此处为了方便其他类型VPN配置,绑定了三类VPN相关的服务。

3. 设置允许VPN拨号的安全策略:“策略”-“安全策略”,点击新增,安全区域为Local到Untrust区域,源IP是WAN口IP(可以在“对象”-“地址”中添加对应地址的地址组),目的IP是对端WAN口的公网IP(此处填写的所有IP),服务组选择2中设置的“VPN”,动作选择允许。

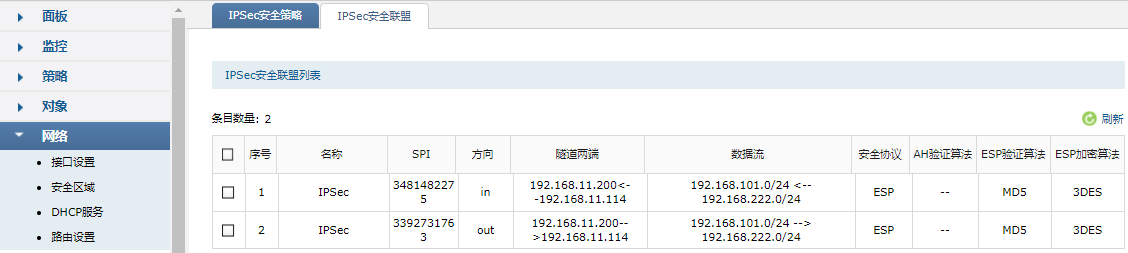

4. 此时在对端设置正确时,在IPSec安全联盟中可以查看到已搭建成功的VPN隧道。

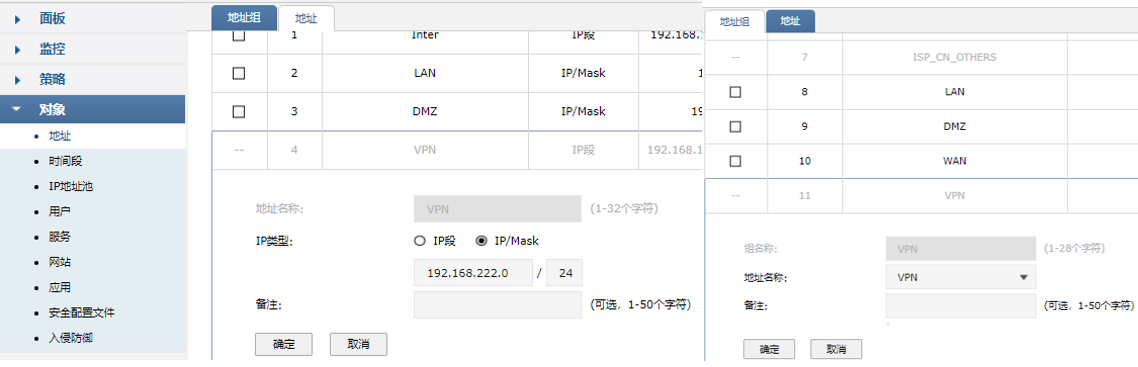

5. “对象”-“地址”-“地址/地址组”,添加1中设置的对端子网对应的地址段到“VPN”地址组。

6. 如果要允许对端的VPN用户访问内网服务器则需要开放相应的安全策略:“策略”-“安全策略”,点击新增,安全区域为从“Untrust”到“DMZ”,源地址为5中设置的“VPN”,目的地址为服务器所在的“DMZ”(设置方法与5相同),动作为允许。

7. 如果要允许内网终端访问位于外网的对端内网服务器还需要添加对应的安全策略:“策略”-“安全策略”,点击新增,安全区域为从“Trust”到“Untrust”,源地址为允许访问服务器的内网的地址组,此处设置的是“LAN”,目的地址为服务器IP对应的地址组,此处为方便设置为“所有”,动作为允许,还可以设置URL过滤、反病毒等内容安全相关的检查策略。

IPSec VPN**不区分服务器端和客户端,对端防火墙的设置如前文所述即可。**

上篇:

【TL-FW6300】防火墙配置指南——三层路由网关实例设置

下篇:

【防火墙】PPTP 站点到站点VPN配置指南

1 2026 年 AI 创业全景指南:给渴望借 AI 逐梦的人! 2 网络故障秒排指南:10 个实战命令从入门到精通 3 5分钟生成爆款表情包!4步搞定日入500+的副业指南! 4 跨境新手必备10点干货指南 5 跨境电商新手指南:一站式了解跨境电商全流程! 6 AI绘画指令编写实战指南(绘画师专用版) 7 80/90后养生族必备:用DeepSeek定制健康方案的保姆级指令指南 8 新手必看!华为交换机VLAN配置全流程指南 9 AI短剧红利爆发!普通人零基础上手指南,轻松赚取第一桶金 10 AI制作小说短视频 全链路操作指南 11 Thumoon:Python图像处理的高效利器,快速上手指南 12 ospf 动态路由,怎么设置, OSPF 实现网段互通