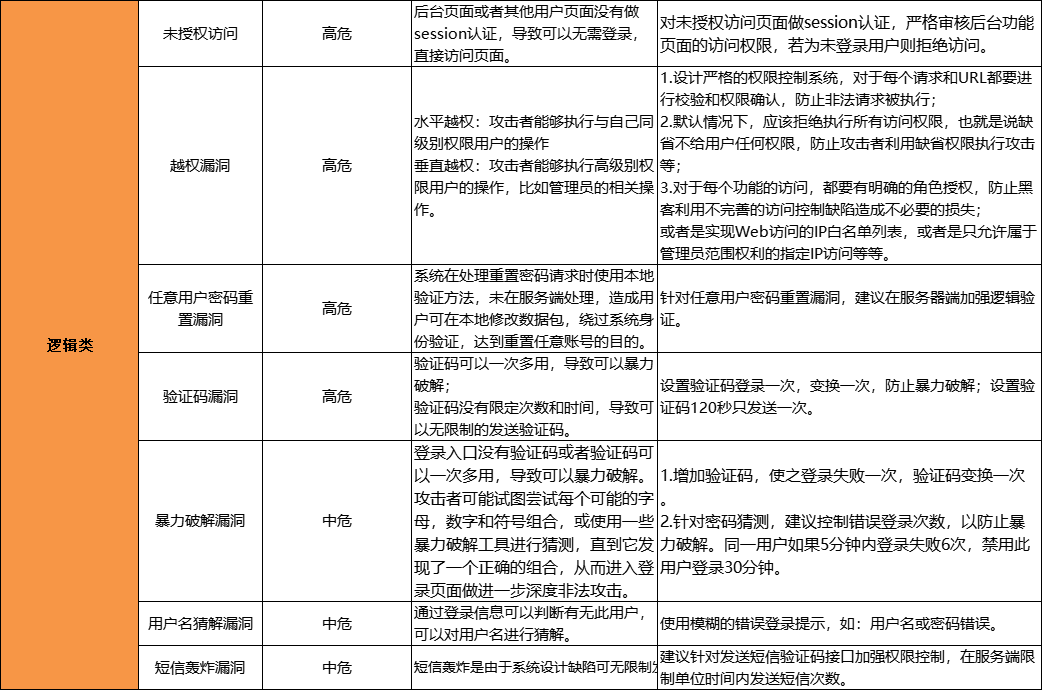

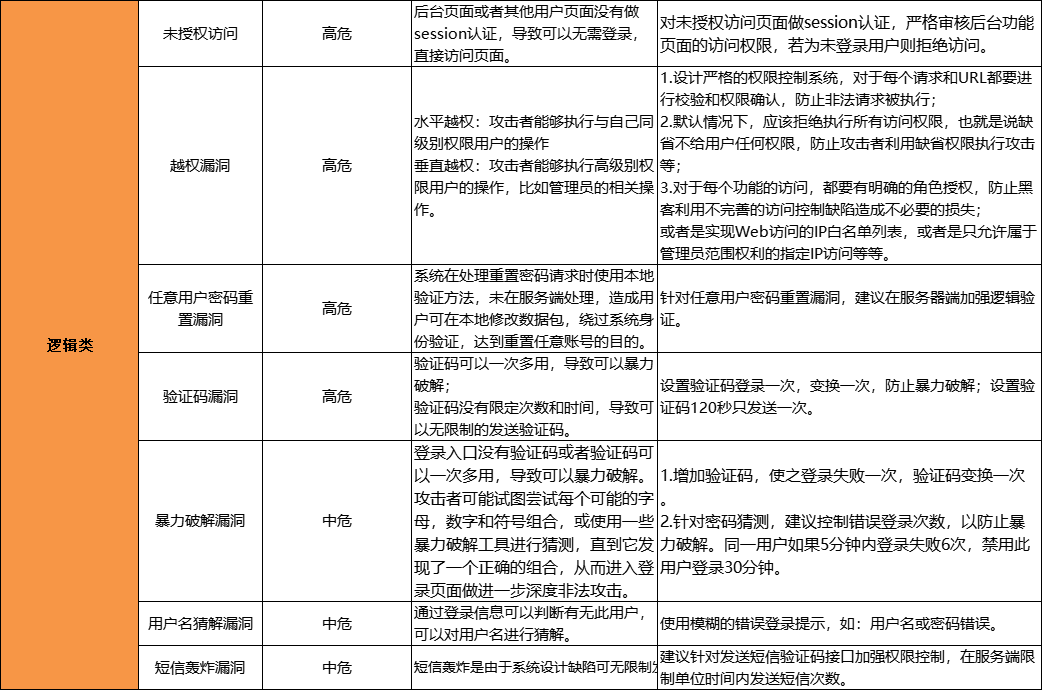

逻辑类 | 未授权访问 | 高危 | 后台页面或者其他用户页面没有做session认证,导致可以无需登录,直接访问页面。 | 对未授权访问页面做session认证,严格审核后台功能页面的访问权限,若为未登录用户则拒绝访问。 |

越权漏洞 | 高危 | 水平越权:攻击者能够执行与自己同级别权限用户的操作

垂直越权:攻击者能够执行高级别权限用户的操作,比如管理员的相关操作。 | 1.设计严格的权限控制系统,对于每个请求和URL都要进行校验和权限确认,防止非法请求被执行;

2.默认情况下,应该拒绝执行所有访问权限,也就是说缺省不给用户任何权限,防止攻击者利用缺省权限执行攻击等;

3.对于每个功能的访问,都要有明确的角色授权,防止黑客利用不完善的访问控制缺陷造成不必要的损失;

或者是实现Web访问的IP白名单列表,或者是只允许属于管理员范围权利的指定IP访问等等。 |

任意用户密码重置漏洞 | 高危 | 系统在处理重置密码请求时使用本地验证方法,未在服务端处理,造成用户可在本地修改数据包,绕过系统身份验证,达到重置任意账号的目的。 | 针对任意用户密码重置漏洞,建议在服务器端加强逻辑验证。 |

验证码漏洞 | 高危 | 验证码可以一次多用,导致可以暴力破解;

验证码没有限定次数和时间,导致可以无限制的发送验证码。 | 设置验证码登录一次,变换一次,防止暴力破解;设置验证码120秒只发送一次。 |

暴力破解漏洞 | 中危 | 登录入口没有验证码或者验证码可以一次多用,导致可以暴力破解。攻击者可能试图尝试每个可能的字母,数字和符号组合,或使用一些暴力破解工具进行猜测,直到它发现了一个正确的组合,从而进入登录页面做进一步深度非法攻击。 | 1.增加验证码,使之登录失败一次,验证码变换一次。

2.针对密码猜测,建议控制错误登录次数,以防止暴力破解。同一用户如果5分钟内登录失败6次,禁用此用户登录30分钟。 |

用户名猜解漏洞 | 中危 | 通过登录信息可以判断有无此用户,可以对用户名进行猜解。 | 使用模糊的错误登录提示,如:用户名或密码错误。 |

短信轰炸漏洞 | 中危 | 短信轰炸是由于系统设计缺陷可无限制发送短信验证码给客户端,攻击者可利用该漏洞对任意手机号码进行短信轰炸,对公司造成不良影响和运行安全风险。 | 建议针对发送短信验证码接口加强权限控制,在服务端限制单位时间内发送短信次数。 |