2023/03 作者:ihunter 0 次 0

几乎每天都会有新的系统漏洞产生,系统管理员经常忙于管理服务器,有时候会忽略一些很明显的安全问题。扫描 Linux 服务器以查找安全问题并不是很简单的事情,所以有时候需要借助于一些专门的工具。

OpenVAS 就是这样一种开源工具,它用于检查 Linux 服务器是否存在已知漏洞,检查规则可以自定义。今天我们就介绍一下这个工具的使用。

OpenVAS 是什么

OpenVAS 基本上等同于开源漏洞扫描仪(Open Vulnerability Assessment Scanner),其用户界面简单且友好,使用起来比较方便。它提供了一个内置的测试库,每天都会更新。

当用户输入想要扫描的设备时,OpenVAS 将会检查系统上运行的所有软件版本,如果 OpenVAS 测试库中记录有漏洞,它会直接提示给用户系统中可能的软件漏洞。

例如:版本为 v2.3.4 的 VSFTPD 软件。众所周知,该服务易受攻击,允许攻击者使用命令运行受感染的系统。如果你自己不知道,OpenVAS 快速扫描会通知你这一点。

OpenVAS 安装

OpenVAS 可以在所有主流 Linux 发行版中使用,只需使用软件包管理器安装即可。

在 Ubuntu 上安装 OpenVAS,需要启用 universe 存储库。

sudo add-apt-repository universesudo apt updatesudo apt install openvas

安装需要一些时间。安装完成后,在最后一行会显示系统管理员的代码,需要保存好此代码。

OpenVAS 使用

下面我们看一下 OpenVAS 的配置使用。

OpenVAS 用户管理

要创建新用户或更改系统管理员或其他用户的密码,我们需要做的就是:

openvasmd –create-user=openvasmd –user= --new-password=

启动和停止 OpenVAS

启动 OpenVAS,可使用如下命令:

sudo openvas-start

停止命令如下:

sudo openvas-stop

启动 OpenVAS 后,其默认访问地址为:https://localhost:9392

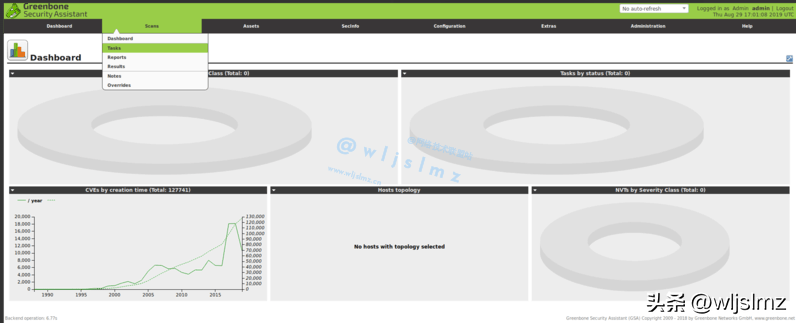

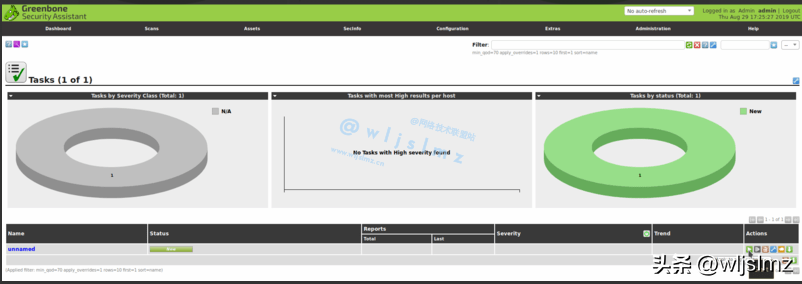

接受自签名证书并连接后,将会看到主仪表板。仪表板显示执行扫描的所有详细信息,我们可以管理扫描以及从仪表板执行新扫描。在【扫描】(scans)部分,你会看到以下子类,分别为:任务(Tasks)、报告(Report)和结果(Results)。

任务:在任务中,可以创建并运行新扫描;

报告:在报告中,可以看到已提交的报告或自己准备的报告信息;

结果:在结果中,可以看到扫描的结果及关键问题,这会帮助我们为服务器选择适当的安全措施。

刷新(Time Refresh):在窗口右上角,会看到该选项:不自动刷新(no auto-refresh)。也就是在结果中,不会自动刷新。可以修改为自动刷新,时间可设置为 30秒、1分钟、2分钟或者5分钟。

扫描漏洞

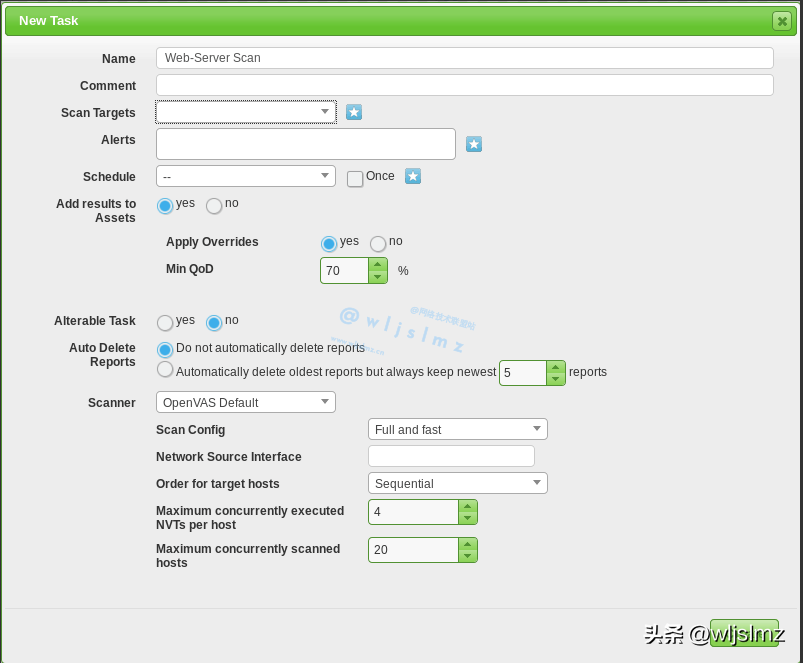

要开始扫描,需要首先创建一个任务(task),执行 Scans -> Task -> New Task。

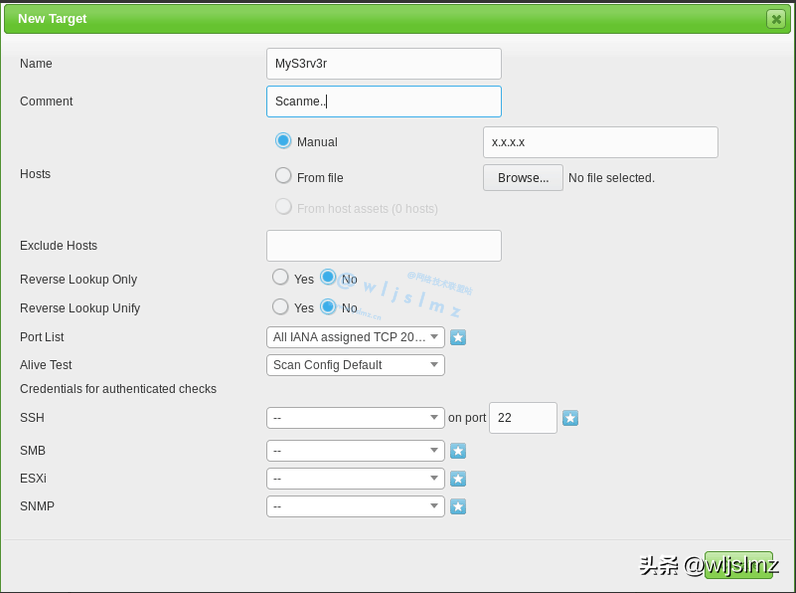

如下图所示:

会有几个选项,如下图所示:

在 Name 中,指定扫描名称,这可以是我们要扫描的服务器的名称,或者当前日期。

还可以指定扫描类型。可以扫描 CVE,cve 存储在数据库中,可以设置扫描配置以确定扫描的速度和详细程度。在扫描目标中,必须指定要扫描的 Linux 服务器的 IP。

此时,值得注意的是,扫描的 IP 不需要位于同一网络上,还可以扫描位于公网的服务器。它不仅限于一个IP。您还可以使用多个IP和端口或SSH等服务。

然后就可以开始扫描了,这个过程可能会持续几分钟,接下来要做的就是耐心等待扫描结果。

扫描完成后,结果将显示在 Results 选项卡中。这里的好处是所有扫描结果都保存并存储在 Reposts 选项卡中,这意味着我们可以查阅和分析过去扫描的结果。

OpenVAS 通过一个友好的界面提供了详细的扫描,且是免费和开源的。此外我们还建议使用Fail2Ban来保护你的Linux服务器免受野蛮攻击

上篇:

Jenkins 自动化构建环境

下篇:

运维管理制度